Cyber Insurance: pro e contro di un fenomeno in continua evoluzione

1. CYBERSECURITY INSURANCE, MERCATO A 33,4 MILIARDI DI DOLLARI ENTRO IL 2028

Il forte impatto che incidenti e attacchi informatici possono avere sulla capacità di una azienda di generare profitto, assieme ai relativi danni collaterali (perdita di reputazione, sanzioni, conseguenze legali) rende necessario considerare la sicurezza informatica come fattore fondamentale nel corretto processo di gestione del rischio che caratterizza ogni attività di una moderna organizzazione. In particolare, negli ultimi anni sono state create dai maggiori competitor del settore, polizze per le assicurazioni del “rischio cyber”, che consentono di trasferire almeno in parte il rischio legato a possibili attacchi informatici.

La cyber insurance è un fenomeno relativamente nuovo. Le compagnie assicurative hanno lanciato le prime polizze cyber complete negli anni 2000 per offrire una copertura contro malware, ransomware e attacchi DDoS (Distributed Denial of Service). Secondo i dati di Swiss Re, il Nord America domina con una quota di premi pari al 70%, seguito da Europa (19%) e APAC (8%)1.

Una grande opportunità di sviluppo del mercato delle assicurazioni cyber è nel settore delle PMI, che nelle economie avanzate rappresenta quasi la metà del PIL.

Dal 2020 al 2022 un’ondata di attacchi ransomware ha provocato ingenti perdite finanziarie nel settore IT. In risposta a questo rischio elevato, il mercato degli assicuratori aveva reagito con un aumento delle tariffe e un inasprimento degli standard di sottoscrizione, richiedendo agli assicurati misure di cybersecurity più severe. Rispetto al 2022, oggi le tariffe si sono calmierate di circa il -15%.

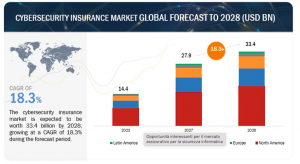

Secondo una ricerca di MarketsandMarkets, il mercato delle assicurazioni per la cybersicurezza è destinato a crescere da 14,4 miliardi di dollari nel 2023 a 33,4 miliardi di dollari entro il 2028, con un Cagr2 del 18,3% nel periodo di previsione3.

Saranno in crescita in particolare le polizze standalone, ossia coperture progettate per affrontare rischi informatici più complessi rispetto alle polizze di cybersecurity confezionate (property e casualty).

Tra i principali operatori del mercato che offrono soluzioni assicurative autonome per la cybersecurity figurano Axa XL, AIG, Travelers Insurance, Beazley, Zurich (in ritirata4), Fairfax, Tokio Marine, Liberty Mutual e Cna.

Nello specifico, sarà il settore sanitario e delle scienze della vita a registrare il più alto tasso di crescita; l’area Asia-Pacifico sarà invece quella più soggetta a un rischio di cyberattacchi, determinando quindi promettenti opportunità di crescita per il mercato assicurativo della cybersecurity.

Il ransomware si conferma come il primo vettore di attacco. Secondo Chainalysis, il pagamento annuale di riscatti in criptovaluta è passato da 567 milioni di dollari nel 2022 a 1,1 miliardi di dollari nel 2023. Altri vettori di attacco dannosi sono la compromissione delle e-mail aziendali (BEC – business e-mail compromise) e gli attacchi ai software della supply chain. Inoltre è probabile che i dati qui indicati rappresentino solo una piccola parte dei dati reali, in quanto un notevole numero di incidenti informatici continuano a non essere resi noti.

2. IL COSTO DELLA CYBER INSURANCE: PERCHÉ NON TUTTE LE AZIENDE SI ASSICURANO?

Per poter assicurare il rischio cyber, le compagnie di assicurazione richiedono alle aziende requisiti minimi di assicurabilità, quali, in particolare, quello di agire in termini di sicurezza preventiva. La compagnia sarà così in grado di valutare per ogni diversa tipologia di attacco informatico, la possibile reazione dell’azienda assicurata sulla base dell’analisi del rischio, della tecnologia adottata, dei presidi di sicurezza e della formazione dei responsabili della sicurezza e dei dipendenti in materia.

Di seguito si riportano le principali condizioni di assicurabilità richieste alle aziende:

- presenza di idonei presidi per prevenire/fronteggiare gli attacchi informatici;

- installazione e aggiornamento frequente di adeguati sistemi antivirus e firewall;

- svolgimento di periodici backup dei sistemi informatici;

- adeguata connessione Internet per consentire interventi da remoto;

- adeguate policies e procedure, e formazione digitale continua del personale.

2.1 La valutazione del rischio

La valutazione del livello di sicurezza informatica di un’organizzazione richiede l’esecuzione di attività di vulnerability assessment e penetration testing.

Attualmente, la maggioranza delle compagnie che offrono assicurazioni cyber prevedono un modello di valutazione del rischio basato su questionari che vengono sottoposti al cliente. Si tratta spesso di questionari complessi, contenenti decine o centinaia di domande che spaziano da informazioni generali sull’azienda (dimensione, settore, fatturato, numero e tipologia di clienti, ecc.) a questioni di carattere prettamente tecnico inerenti l’architettura IT del cliente e le specifiche contromisure tecnologiche applicate; dalla definizione dei ruoli legati alla gestione della sicurezza fino alle politiche puntuali relative alle caratteristiche e alla lunghezza minima delle password. Contestualmente si procede poi ad un rating del rischio basato su KPI di aderenza normativa o certificativa secondo gli standard ISO 27001, PCIDSS, GDPR. Dopo l’invio dei dati da parte del potenziale cliente, si utilizzano strumenti di security rating, basati sull’analisi del rischio in OSINT (Open Source Intelligence) per normalizzare i dati ricevuti.

Sia il questionario, sia l’esito di attività di penetration test, consentiranno di ottenere una visione del livello attuale di sicurezza informatica di una organizzazione. Tuttavia, la velocità con cui evolvono i moderni sistemi informativi può rendere questo dato obsoleto nell’arco di pochi mesi o poche settimane.

Tutte queste difficoltà nella valutazione del rischio comportano l’impossibilità di determinare in modo accurato premi e franchigie per le polizze assicurative. I grandi player del mercato assicurativo sono stati i primi a proporre prodotti assicurativi per coprire il rischio cyber nonostante queste incertezze, forti della loro capacità di poter sopperire anche ad eventuali danni economici derivanti da valutazioni errate. Player minori adottano strategie più attendiste, basate sulla valutazione delle prestazioni dei prodotti assicurativi esistenti e l’imitazione dei comportamenti di maggiore successo commerciale. Il rischio per i clienti potrebbe essere invece quello di pagare premi eccessivi per l’effettivo livello di rischio, o sottoscrivere polizze con franchigie e massimali fortemente penalizzanti.

2.2 La valutazione del danno

Altro fattore critico è la corretta valutazione del danno derivante da un incidente o da un attacco informatico. Si consideri ad esempio un attacco informatico o un incidente che causa l’indisponibilità di un sito di e-commerce per un periodo di tempo limitato e misurabile. In questo caso il danno derivato può essere calcolato analizzando il fatturato che tale sito di e-commerce ha generato in periodi di tempo analoghi.

Un tipico obiettivo degli attacchi informatici sono le informazioni aziendali raccolte in scenari di spionaggio industriale, quali la lista dei clienti e delle relative offerte economiche o le proprietà intellettuali alla base di prodotti innovativi e concorrenziali. Il furto di questi dati può avere effetti estremamente pesanti, che non sono sempre semplici da valutare.

Si consideri inoltre il danno reputazionale causato dalla pubblicazione di tutti i dati relativi ai clienti di un istituto bancario, di uno studio legale o di una clinica privata. Anche nel caso in cui l’operatività di queste aziende non subisca alcun danno, la natura stessa dei dati trattati e la rottura del vincolo di fiducia che i clienti devono necessariamente avere verso simili fornitori di servizi causerebbe danni economici gravi e difficilmente stimabili5. L’orientamento attuale relativo alla determinazione del danno in casi di “data leak” prevede la valorizzazione del singolo dato e la successiva moltiplicazione per il numero dei dati persi o resi pubblici.

2.3 Le limitazioni della copertura assicurativa

Ad oggi, la grande maggioranza degli incidenti e degli attacchi informatici avviene a causa di errori umani (ransomware, mail di phishing, configurazioni errate, patching non attuati, mancanza di adeguata formazione in tema di awareness, insider threat, ecc).

A fronte di simili scenari occorrerà esaminare accuratamente le limitazioni poste dalle assicurazioni per definire i casi esclusi da ogni polizza. La natura mutevole delle minacce cyber richiederà una continua revisione e aggiornamento delle polizze, un compito che può risultare lento rispetto alla velocità con cui evolvono le minacce.

3. COME È STRUTTURATA UNA POLIZZA CYBER RISK?

3.1 Garanzie base e coperture aggiuntive

Una indagine Ivass condotta nel 20236 riguardante la comparazione di diverse polizze a copertura del cyber risk presenti sul mercato per aziende di grandi dimensioni, ha evidenziato una serie di garanzie di base comuni:

1) Tutte le prestazioni hanno come presupposto il verificarsi di un attacco informatico al sistema informatico dell’impresa assicurata.

2) Perdite pecuniarie: le garanzie per le perdite pecuniarie risarciscono i danni diretti subiti dall’assicurato per il ripristino dei dati e dei sistemi informatici a seguito di un attacco informatico e i costi sostenuti per l’interruzione dell’attività conseguente ai medesimi eventi. Tali garanzie di base spesso sono integrate da coperture aggiuntive, che includono:

- costi di istruttoria per accertare le cause e le modalità dell’attacco;

- costi di notifica ai terzi interessati dalle conseguenze di un attacco informatico (data breach/NIS2/PSNC)

- costi sostenuti per ottenere nuovamente il rilascio di carte di credito/debito o prepagate (certificazioni PCI-DSS – Payment Card Industry Data Security Standard2)

- riconoscimento di una diaria giornaliera per ciascun giorno di inattività forzata;

- costi per la consulenza di esperti nella gestione degli attacchi informatici subiti.

Ulteriori garanzie aggiuntive possono prevedere la copertura di:

- danni alle apparecchiature informatiche utilizzate dall’assicurato;

- danni derivanti da estorsioni o tentativi di estorsione cyber prevedendo un indennizzo per le spese sostenute (ripristino dati, rimozione del malware) ma di solito non il pagamento di riscatto.

3.2 Clausole di esclusione

Le esclusioni e limitazioni generalmente indicate nelle garanzie, si applicano al verificarsi dei seguenti scenari:

- assenza di antivirus o di aggiornamenti da oltre 6 mesi;

- condotte dolose di prestatori di lavoro dell’assicurato;

- utilizzo di credenziali di default non modificate dall’assicurato;

- guasto di network esterni o interruzioni di alimentazione di utenze pubbliche

- atti di guerra e terrorismo;

- danni da esplosione o emanazione di calore o di radiazioni;

- danni in occasione di attacchi con armi chimiche, biologiche, biochimiche o elettromagnetiche;

- danni dovuti a scarico/dispersione/infiltrazione/rilascio/fuga di sostanze pericolose, contaminanti o inquinanti;

- danni da furto, violazione, divulgazione di proprietà intellettuale;

- estorsioni di qualsiasi tipo (ad eccezione di polizze che coprono anche tale evento7).

3.3 Formula “claims made” e retroattività

L’indagine Ivass ha inoltre evidenziato che in molte polizze cyber le garanzie operano secondo la formula “claims made”, ossia la garanzia assicurativa opera per i sinistri denunciati per la prima volta nel corso del periodo di validità della polizza, anche se avvenuti in precedenza, o nel periodo di denuncia postuma, se previsto dal contratto. È emerso anche che in altri casi, accanto ad una copertura “base” per sinistri avvenuti durante la validità della polizza, è offerta al cliente la possibilità di beneficiare, come garanzia accessoria (Top/Premium/Full), di un periodo di “retroattività” dell’efficacia della polizza, che coprirà anche i sinistri verificatisi prima della sottoscrizione. In questi casi la copertura sarà attiva anche per le richieste di risarcimento presentate per la prima volta dall’assicurato durante il periodo di validità della polizza, a condizione che il comportamento colposo dell’assicurato si sia verificato durante il periodo di assicurazione o non prima del periodo di retroattività indicato nella polizza. La data indicata nella polizza come “data di retroattività” rappresenterà la data, prima della quale, un evento assicurato non sarà coperto dall’assicurazione.

3.4 Responsabilità civile sicurezza e privacy

La copertura Responsabilità Civile sicurezza e privacy è creata per far fronte alle eventuali richieste di risarcimento di terze parti. Includerà i costi di difesa e il risarcimento dei danni derivanti da una violazione di informazioni confidenziali, nonché i costi di difesa sostenuti durante l’investigazione di un Ente Regolatore (incluse le eventuali penalità)8.

3.5 Limiti territoriali, franchigie e massimali

Oltre ad alcuni limiti territoriali, le polizze cyber dedicate alle PMI potrebbero prevedere franchigie fisse, che si dedurranno dall’indennizzo, e/o franchigie temporali, che corrisponderanno al numero di giorni d’interruzione di attività aziendale stabilito nel contratto, trascorsi i quali maturerà poi il diritto d’indennizzo. I massimali saranno fissati per singolo sinistro o per importo massimo risarcibile nell’anno di riferimento. Alcune garanzie specifiche delle polizze cyber, come la Tutela legale o l’Interruzione di attività, prevedono periodi di carenza contrattuale anche di 90 giorni.

4. CONCLUSIONE

In futuro, gli operatori del mercato assicurativo dovranno concentrarsi sull’espansione della base clienti per far crescere il proprio business in modo sostenibile. Il potenziale maggiore è rappresentato dalle opportunità per le PMI: per rafforzare la resilienza contro le minacce informatiche, il settore assicurativo dovrà non solo ampliare la propria impronta geografica, ma anche adattare i prodotti e i servizi di trasferimento del rischio alle esigenze specifiche di questo segmento di clientela, facilitandone l’accesso al mercato e snellendo gli oneri formali in ingresso, migliorando soprattutto i termini di copertura in conformità agli investimenti in cybersicurezza già definiti a livello aziendale.

Articolo a cura del Team Governance, Risk and Compliance

Consulthink S.p.A.

info[@]consulthink.it

Leggi gli altri articoli nella ExperThinkers Room

SITOGRAFIA E NOTE

- 1 https://www.assinews.it/11/2024/swiss-re-la-crescita-delle-assicurazioni-cyber-rallenta-ma-emergono-nuove-opportunita/

- 2 Tasso annuo di crescita composto (CAGR)

- 3 https://www.corrierecomunicazioni.it/cyber-security/cybersecurity-insurance-mercato-a-334-miliardi-di-dollari-entro-il-2028/

- 4 Zurich ha dichiarato un’imminente cessazione delle assicurazioni sui rischi da attacchi informatici a causa dei costi “proibitivi” tanto in termini di premi, che di risarcimenti. https://www.econopoly.ilsole24ore.com/2023/02/06/attacchi-informatici-aziende-polizze/

- 5 https://www.ictsecuritymagazine.com/articoli/cyber-insurance-analisi-delle-problematiche-legate-allassicurazione-del-rischio-informatico/

- 6 https://www.ivass.it/consumatori/azioni-tutela/indagini-tematiche/documenti/2023/Indagine_cyber_risk_10_2023.pdf

- 7 In relazione all’intensificarsi di attacchi ransomware, le coperture potrebbero essere soggette a limitazioni che includono sottolimiti e scoperti a carico dei clienti in assenza di una corretta postura di sicurezza; la copertura attacchi informatici a scopo estorsivo è prestata solitamente a condizione che l’acquisto della stessa sia mantenuto riservato e che sia data pronta informativa alle Autorità della minaccia di estorsione.

- 8 https://www.aig.co.it/content/dam/aig/emea/italy/documents/brochures/aig-cyberedge-whatsinside_20919.pdf.coredownload.pdf